Debido a su facilidad de instalación y conexión, las redes inalámbricas se han convertido en una excelente alternativa para ofrecer conectividad en lugares donde resulta inconveniente o imposible brindar servicio con una red cableada.

La falta de seguridad en las redes inalámbricas es un problema que, a pesar de su gravedad, no ha recibido la atención debida por parte de los administradores de redes y los responsables de la seguridad informática.

Cualquier equipo que se encuentre a 100 metros (Teóricos) o menos de un punto de acceso, podría tener acceso a la red inalámbrica WLAN. No es muy común encontrar redes en las que el acceso a internet esté protegido adecuadamente con un Firewall o Cortafuegos bien configurado, ya que existen puntos de acceso inalámbrico totalmente desprotegidos e irradiando señal hacia el exterior de las instalaciones.

Cualquier persona desde el exterior que capture la señal del punto de acceso y con suficiente conocimiento, tendrá acceso a la red y podrá realizar alguna de las siguientes tareas:

- Navegar de forma libre.

- Emplear la red como punto de ataque hacia otras redes.

- Robar software y/o información empresarial (Cuentas, Informes, etc).

- Introducir virus o software maligno.

- Entre muchas más.

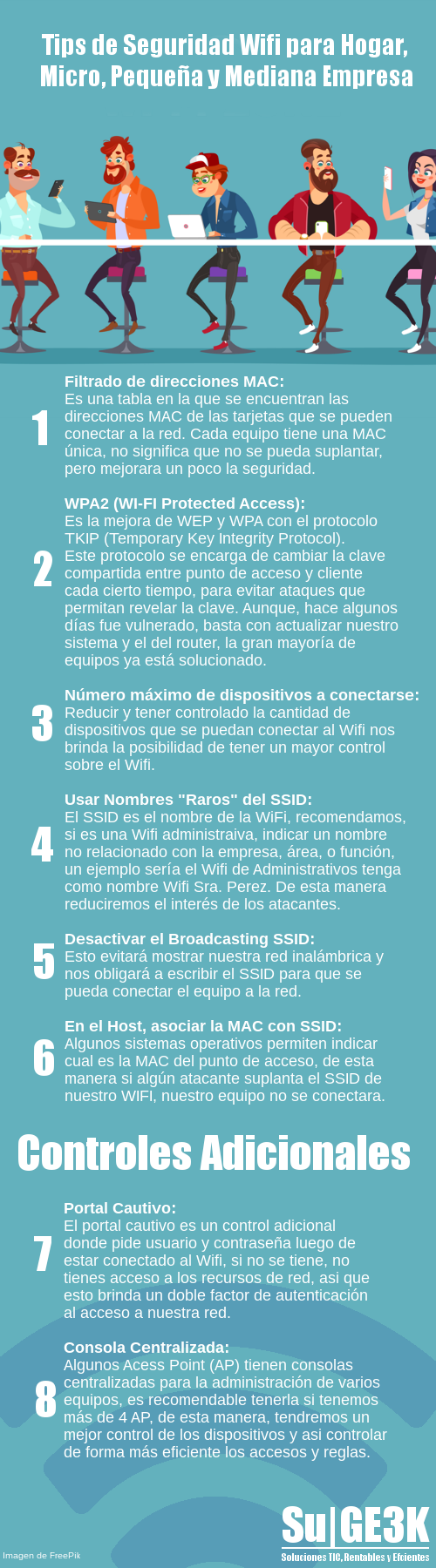

Recomendaciones para Hogares, Micro y Pequeñas Empresas:

Filtrado de direcciones MAC: Es una tabla en la que se encuentran las direcciones MAC de las tarjetas que se pueden conectar a la red. Cada equipo tiene una MAC única, no significa que no se pueda suplantar, pero mejorara un poco la seguridad.

WPA2 (WI-FI Protected Access): Es la mejora de WEP y WPA con el protocolo TKIP (Temporary Key Integrity Protocol). Este protocolo se encarga de cambiar la clave compartida entre punto de acceso y cliente cada cierto tiempo, para evitar ataques que permitan revelar la clave. Aunque, hace algunos días fue vulnerado, basta con actualizar nuestro sistema y el del router, la gran mayoría de equipos ya está resuelto.

Establecer el número máximo de dispositivos a conectarse: Reducir y tener controlado la cantidad de dispositivos que se puedan conectar al Wifi nos brinda la posibilidad de tener un mayor control sobre el.

Usar Nombres «Raros» del SSID: El SSID es el nombre de la WiFi, recomendamos, si es una Wifi administrativa, indicar un nombre no relacionado con la empresa, área, o función, un ejemplo sería el Wifi de Administrativos tenga como nombre Wifi Sra. Perez. De esta manera reduciremos el interés de los atacantes.

Desactivar el Broadcasting SSID: Esto evitará mostrar nuestra red inalámbrica y nos obligará a escribir el SSID para que se pueda conectar el equipo a la red.

En el Host, asociar la MAC con SSID: Algunos sistemas operativos permiten indicar cual es la MAC del punto de acceso, de esta manera si algún atacante suplanta el SSID de nuestro WIFI, nuestro equipo no se conectara.

Recomendaciones para Medianas empresas

Adicional a los anteriores controles, recomendamos:

Portal Cautivo: El portal cautivo es un control adicional donde pide usuario y contraseña luego de estar conectado al Wifi, si no se tiene, no tienes acceso a los recursos de red, asi que esto brinda un doble factor de autenticación al acceso a nuestra red.

Consola Centralizada: Algunos Acess Point (AP) tienen consolas centralizadas para la administración de varios equipos, es recomendable tenerla si tenemos más de 4 AP, de esta manera, tendremos un mejor control de los dispositivos y asi controlar de forma más eficiente los accesos y reglas.

Recuerda, las anteriores recomendaciones son una forma de asegurar nuestra red pero no al 100%, ningún sistema estará 100% seguro, pero si mejoramos los controles y políticas sobre las redes, podemos reducir notoriamente los ataques a nuestra empresa.